Une nouvelle variante du voleur d’informations Valak entre pour la première fois dans la liste des 10 principaux logiciels malveillants

Les chercheurs de Check Point ont constaté une forte augmentation des attaques utilisant le nouveau malware Valak, tandis que le cheval de Troie Emotet reste à la première place pour le troisième mois consécutif

Check Point® Software Technologies Ltd. (code NASDAQ : CHKP), l'un des principaux fournisseurs de solutions de cybersécurité dans le monde, a publié son tout dernier indice Check Point d’impact des menaces pour septembre 2020, via Check Point Research, son équipe dédiée aux renseignements sur les menaces. Les chercheurs ont découvert qu'une version actualisée du logiciel malveillant Valak est entrée dans l’indice pour la première fois, se classant au 9e rang des logiciels malveillants les plus répandus en septembre.

Observé pour la première fois fin 2019, Valak est une menace sophistiquée qui était auparavant classée comme étant un téléchargeur de logiciels malveillants. Ces derniers mois, de nouvelles variantes ont été découvertes avec des changements fonctionnels importants, qui permettent à Valak de voler des informations en ciblant à la fois des personnes et des entreprises. Cette nouvelle version de Valak est capable de voler des informations sensibles dans les systèmes de messagerie Microsoft Exchange, ainsi que les identifiants des utilisateurs et les certificats de domaine. En septembre, Valak a été largement diffusé via des campagnes de spam contenant des fichiers .doc malveillants.

Le trojan Emotet reste à la première place de l'indice pour le troisième mois consécutif, touchant 14 % des entreprises dans le monde. Le cheval de Troie Qbot, qui est entré dans la liste pour la première fois en août, a également été largement utilisé en septembre, passant de la 10e à la 6e place de l’indice.

Ces nouvelles campagnes de diffusion de Valak sont un autre exemple de la façon dont les pirates cherchent à maximiser leurs investissements dans des formes bien établies de logiciels malveillants. En parallèle des versions actualisées de Qbot apparues en août, Valak est destiné au vol de données et d’identifiants auprès des entreprises et des personnes. Les entreprises devraient envisager de déployer des solutions de protection contre les logiciels malveillants qui empêchent ce type de contenu d'atteindre les utilisateurs finaux, et conseiller à leurs collaborateurs d'être prudents lorsqu'ils ouvrent des emails, même lorsqu'ils semblent provenir d'une source fiable," déclare Maya Horowitz, Directrice de la recherche et de l’intelligence sur les menaces chez Check Point.

L'équipe de chercheurs prévient également que la vulnérabilité "d’exécution de code à distance MVPower DVR" est la vulnérabilité la plus couramment exploitée, touchant 46 % des entreprises dans le monde, suivie de près par la vulnérabilité de "Contournement de l’authentification sur les routeurs GPON Dasan" qui touche 42 % des entreprises dans le monde. La vulnérabilité de "récupération d'informations OpenSSL TLS DTLS heartbeat" a eu un impact global de 36 %.

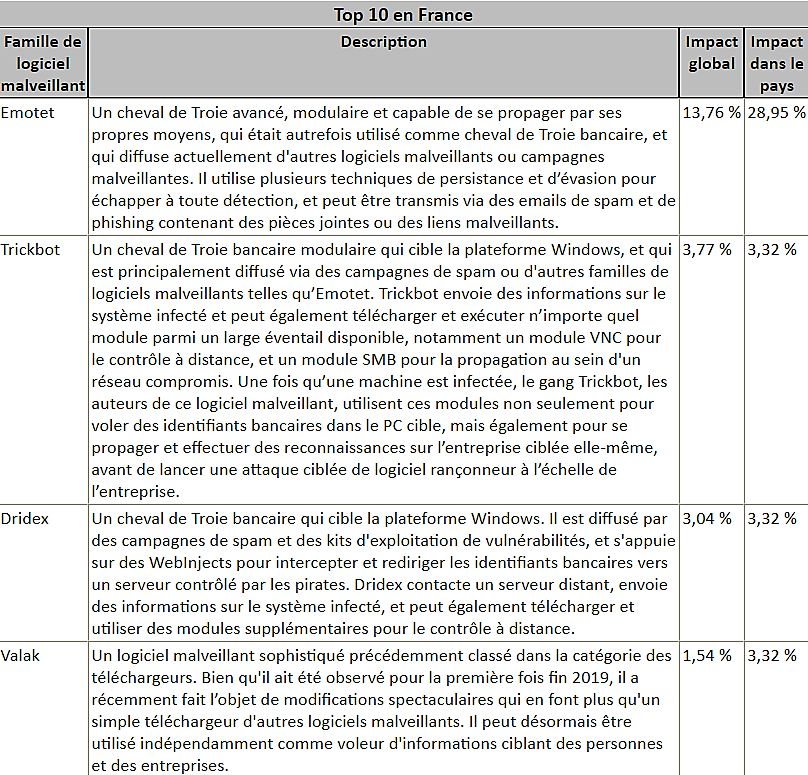

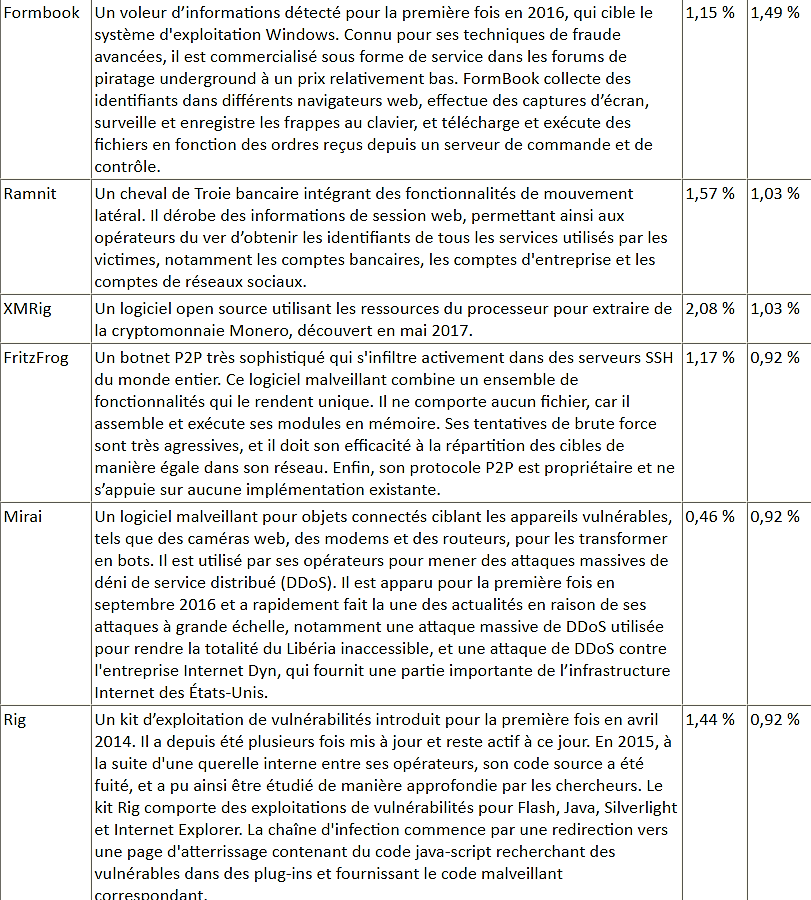

Principales familles de logiciels malveillants

* Les flèches indiquent le changement de position par rapport au mois précédent.

Ce mois-ci, Emotet est le logiciel malveillant le plus populaire touchant 14 % des entreprises au niveau mondial, suivi de près par Trickbot et Dridex qui touchent respectivement 4 et 3 % des entreprises.

1. ↔ Emotet – Un cheval de Troie avancé, autonome et modulaire. Auparavant un cheval de Troie bancaire, il est actuellement utilisé pour diffuser d’autres logiciels malveillants ou mener d’autres campagnes malveillantes. Il utilise plusieurs techniques de persistance et d’évasion pour échapper à la détection, Il peut être transmis via des emails de spam et de phishing contenant des pièces jointes ou des liens malveillants.

2. ↑ Trickbot – Un cheval de Troie bancaire très répandu, constamment mis à jour et doté de nouveaux moyens, de nouvelles fonctionnalités et de vecteurs de diffusion différents. Ce logiciel malveillant flexible et personnalisable peut être diffusé via des campagnes à objectifs multiples.

3. ↑ Dridex – Un cheval de Troie ciblant la plateforme Windows et téléchargé via une pièce jointe d’un email de spam. Il contacte un serveur distant et envoie des informations sur le système ciblé, et peut télécharger et exécuter des modules arbitraires reçus depuis le serveur distant.

Principales vulnérabilités exploitées

Ce mois-ci, "l’exécution de code à distance MVPower DVR » était la vulnérabilité la plus couramment exploitée, touchant 46 % des entreprises dans le monde, suivie par la vulnérabilité « de contournement de l’authentification sur les routeurs GPON Dasan" avec un impact global de 42 %. La vulnérabilité "de récupération d'informations OpenSSL TLS DTLS heartbeat -CVE-2014-0160, CVE-2014-0346-" est en 3e position, avec un impact global de 36 %.

1. ↑ Exécution de code à distance MVPower DVR – Une vulnérabilité d'exécution de code à distance existe dans les appareils MVPower DVR. Un pirate peut exploiter cette vulnérabilité à distance pour exécuter du code arbitraire dans le routeur affecté via une requête spécialement conçue.

2. ↑ Contournement de l’authentification sur les routeurs GPON Dasan -CVE-2018-10561 - Il existe une vulnérabilité de contournement de l'authentification sur les routeurs GPON Dasan. Une exploitation réussie de cette vulnérabilité permettrait à des pirates distants d’obtenir des informations sensibles et un accès non autorisé au système affecté.

3. ↑ Récupération d'informations OpenSSL TLS DTLS heartbeat -CVE-2014-0160, CVE-2014-0346- Il existe une vulnérabilité de récupération d'informations dans OpenSSL. Cette vulnérabilité est due à une erreur de gestion des paquets dans la fonction TLS/DTLS heartbeat. Un pirate peut exploiter cette vulnérabilité pour récupérer le contenu de la mémoire d'un client ou d'un serveur connecté.

Principales familles de logiciels malveillants mobiles

Ce mois-ci, xHelper est le logiciel malveillant le plus populaire, suivi de Xafecopy et de Hiddad.

1. xHelper – Une application malveillante découverte en mars 2019, utilisée pour télécharger d'autres applications malveillantes et afficher des publicités. L'application est capable d’échapper à l’attention des utilisateurs, et de se réinstaller en cas de désinstallation.

2. Xafecopy – Un cheval de Troie déguisé en applications utiles telle que Battery Master. Il télécharge secrètement du code malveillant sur l'appareil. Une fois activé, Xafecopy clique sur des pages web déclenchant une facturation WAP -protocole d’application mobile-, une forme de paiement mobile qui impute les coûts directement sur la facture de téléphonie mobile de l'utilisateur.

3. Hiddad – Un logiciel malveillant Android reconditionnant des applications légitimes, puis les publiant dans une boutique d'applications tierce. Il a pour principale fonction d'afficher des publicités, mais peut également accéder aux informations de sécurité clés intégrés dans le système d'exploitation

L’indice Check Point des menaces et la carte ThreatCloud sont alimentés par des renseignements issus de Check Point ThreatCloud, le plus grand réseau collaboratif de lutte contre la cybercriminalité, qui fournit des données et des tendances sur les menaces et les attaques grâce à un réseau mondial de capteurs. La base de données ThreatCloud inspecte plus de 2,5 milliards de sites web et 500 millions de fichiers par jour, et identifie plus de 250 millions d'activités de logiciels malveillants chaque jour.

Des ressources Check Point pour la prévention des menaces sont disponibles sur http://www.checkpoint.com/threat-prevention-resources/index.html

Suivez Check Point Research sur :

Blog : https://research.checkpoint.com/

Twitter : https://twitter.com/_cpresearch_

Focus sur Check Point Research

Check Point Research fournit des renseignements sur les cyberattaques aux clients de Check Point Software et à la communauté du renseignement en général. L'équipe de recherche collecte et analyse des données stockées sur ThreatCloud relatives aux cyberattaques se déroulant dans le monde entier, afin de tenir les pirates informatiques à distance, tout en veillant à ce que tous les produits Check Point disposent des dernières protections. L’équipe de recherche comporte plus de 100 analystes et chercheurs qui coopèrent avec d’autres entreprises de sécurité, les forces de police, et différents centres d'alerte et de réaction aux attaques informatiques -CERT-.

À propos de Check Point Software Technologies Ltd.

Check Point Software Technologies Ltd. www.checkpoint.com est l’un des principaux fournisseurs de solutions de cybersécurité pour les gouvernements et les entreprises dans le monde. Les solutions de Check Point protègent les clients des cyberattaques de 5e génération grâce à un taux de blocage inégalé des logiciels malveillants, des logiciels rançonneurs et autres menaces ciblées avancées. Check Point propose "Infinity Total Protection avec prévention avancée des menaces de 5e génération ", une architecture de sécurité à plusieurs niveaux, qui défend les Clouds, les réseaux et les appareils mobiles des entreprises. Check Point fournit le système d’administration unifiée de la sécurité le plus complet et le plus intuitif. Check Point protège plus de 100 000 entreprises de toute taille.

Le 8 octobre 2020